พบมัลแวร์ตัวใหม่ PureLogs มุ่งโจมตีผู้ใช้งานเว็บเบราว์เซอร์ Chrome

พบมัลแวร์ตัวใหม่ PureLogs มุ่งโจมตีผู้ใช้งานเว็บเบราว์เซอร์ Chrome

Chrome เว็บเบราว์เซอร์จาก Google นั้นได้กลายมาเป็นเว็บเบราว์เซอร์ยอดนิยมอันดับต้น ๆ ของโลก ในระดับที่เรียกได้ว่า แซงหน้า Edge ซึ่งเป็นพัฒนาอีกขั้นของ Internet Explorer เครื่องมือท่องเว็บยอดนิยมในอดีตไปไกล แต่ด้วยความยอดนิยมนี้เอง ตัวเว็บเบราว์เซอร์ก็ได้ตกเป็นเป้าของเหล่าแฮกเกอร์มากขึ้นตามตัวไปด้วย

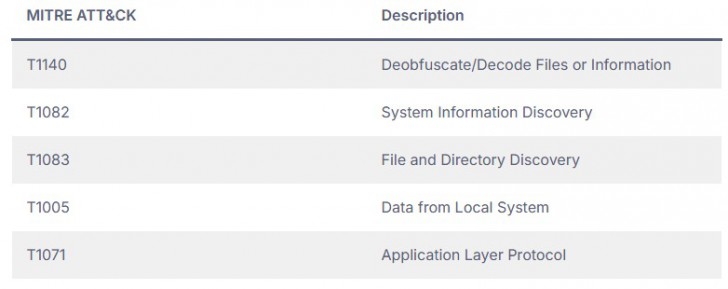

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบมัลแวร์ประเภทเพื่อการขโมยข้อมูล หรือ Infostealer ตัวใหม่ที่มีชื่อว่า PureLogs ซึ่งเป็นมัลแวร์ที่มีความสามารถในการขโมยข้อมูลสำคัญต่าง ๆ ผ่านทางเว็บเบราว์เซอร์ Chrome เช่น ข้อมูลการเข้าเว็บไซต์, ข้อมูลแอปพลิเคชันกระเป๋าเงินคริปโตเคอร์เรนซีต่าง ๆ , ซอฟต์แวร์ต่าง ๆ ที่ถูกติดตั้งอยู่บนเครื่อง, ข้อมูลระบบของเครื่อง, ไปจนถึงข้อมูลเกี่ยวกับส่วนเสริม (Extension) ของเว็บเบราว์เซอร์อื่น ๆ ที่นอกเหนือจาก Chrome เช่น Edge และ Opera เป็นต้น ซึ่งข้อมูลต่าง ๆ จะถูกส่งไปให้แฮกเกอร์ที่ตั้งเซิร์ฟเวอร์ควบคุม (Command and Control หรือ C2) อยู่บนระบบของแอปพลิเคชันแชทชื่อดัง Telegram นอกจากนั้นแล้ว ยังมีความสามารถในการดาวน์โหลดมัลแวร์ตัวอื่น ๆ ลงสู่เครื่องของเหยื่อได้อีกด้วย

มัลแวร์ PureLogs นั้นจัดเป็นมัลแวร์ประเภทที่ให้เช่าบริการในรูปแบบ Malware-as-a-Service หรือ MaaS โดยกลุ่มนักพัฒนานั้นได้ทำการวางจำหน่ายมัลแวร์ดังกล่าวผ่านทางช่องทาง Telegram ในราคาที่เรียกว่าค่อนข้างถูกมากทั้งยังใช้งานได้ง่ายสำหรับแฮกเกอร์มือใหม่ โดยมัลแวร์ดังกล่าวนั้นราคาเริ่มต้นที่ 99 ดอลลาห์สหรัฐ (ประมาณ 2,380 บาท) สำหรับแพ็คเกจ 1 เดือน, 199 ดอลลาห์สหรัฐ (ประมาณ 6,600 บาท) สำหรับแพ็คเกจ 3 เดือน, 299 ดอลลาห์สหรัฐ (ประมาณ 9,915 บาท) สำหรับแพ็คเกจ 1 ปี, และ 499 ดอลลาห์สหรัฐ (ประมาณ 16,550 บาท) สำหรับแพคเกตตลอดชีพ นอกจากมัลแวร์ตัวดังกล่าวแล้ว ทีมพัฒนายังได้วางจำหน่ายเครื่องมืออันตรายอีกมากมาย เช่น มัลแวร์สำหรับการขุดเหรียญคริปโตเคอร์เรนซี, เครื่องมือสำหรับการเปลี่ยนข้อความที่เหยื่อบันทึกบน Clipboard, และมัลแวร์ Botnet สำหรับการยิง DDoS (Distributed Denial-of-Service) เป็นต้น

สำหรับข้อมูลในทางเทคนิคนั้น มัลแวร์ตัวนี้เป็นมัลแวร์ในระดับ 64bit ที่ถูกสร้างขึ้นบนภาษา C# ที่มาพร้อมเครื่องมือช่วยประมวลผล (Assembly) และการทำงานแบบหลายขั้นตอน ซึ่งจากคำอธิบายโดยทีมวิจัย Intel Team จาก Flashpoint นั้น ได้อธิบายว่า ขั้นตอนการฝังตัว และทำงานของมัลแวร์ตัวนี้จะถูกแบ่งเป็น 3 ขั้นตอน เริ่มจากขั้นแรกคือ การดาวน์โหลดตัวเองลงสู่เครื่อง และรัน ตามมาด้วยขั้นตอนที่ 2 คือการใช้เครื่องมือ Assembly ตัวแรกเพื่อทำการป้องกันการถูกทดสอบโดยระบบ Sandbox พร้อมทั้งทำการปรับแต่งระบบเครือข่ายไปในตัว และในขั้นสุดท้ายคือการฝังตัวมัลแวร์ตัวจริงลงสู่เครื่อง

แหล่งข่าวนั้นไม่ได้ระบุว่ามัลแวร์ตัวนี้สามารถเข้าสู่เครื่องได้อย่างไร แต่ได้มีการระบุว่าการทำงานต่าง ๆ ค่อนข้างคล้ายคลึงกับมัลแวร์ประเภทเดียวกันอย่าง Lumma, Vidar, และ Meduza.ซึ่งล้วนแต่แพร่กระจายผ่านการหลอกลวงด้วยวิธีการ Phishing เพื่อลวงให้ดาวน์โหลดไฟล์ หรือ เข้าลิงก์ปลอมที่มีการวางกับดักโดยแฮกเกอร์ไว้ ดังนั้น ทางทีมข่าวขอให้ผู้อ่านมีความระมัดระวังในกิจกรรมข้างต้นที่กล่าวมาอย่างสม่ำเสมอ เพื่อหลีกเลี่ยงการตกเป็นผู้ประสบภัย

ที่มา : cybersecuritynews.com , www.thaiware.com

![]()

Views Today : 5

Views Today : 5 Views Yesterday : 58

Views Yesterday : 58 Views This Month : 1168

Views This Month : 1168 Views This Year : 4923

Views This Year : 4923 Total views : 73560

Total views : 73560